Ten artykuł ma 564 słów.

Czym jest phishing?

Phishing to termin używany do opisania najbardziej rozpowszechnionych i skutecznych metod uzyskiwania dostępu do cudzych informacji, głównie za pośrednictwem Internetu. Sam termin jest połączeniem dwóch słów - “fishing” (łowić) i “phreak” (złodziej impulsów telefonicznych). Część mówiąca do łowienia jest rozumiana dosłownie i oznacza łowienie ofiar lub danych za pomocą elektronicznej „przynęty”, „haczyków” w oczywistej i trafnej metaforze samego aktu. Dalszy fragment terminu jest ukłonem w stronę przed internetowej praktyki hakowania systemów telefonicznych, znanej jako “phreaking” i używanej przez osoby zwane “phreaks” (Selby & Vescent, 2017).

Phishing ma miejsce, gdy osoba podszywa się pod inny podmiot prawny, używa wiadomości e-mail lub witryn internetowych w celu uzyskania danych osobowych innych osób. Phisherzy (osoby zajmujące się phishingiem) udają banki, instytucje publiczne, aukcje internetowe, popularne serwisy internetowe wszelkiego rodzaju i próbują uzyskać dostęp do informacji wrażliwych takich jak numery kont bankowych, kart kredytowych, hasła, szczegółowe dane osobowe itp. Tego typu e-maile proszą potencjalne ofiary o podążanie za linkiem lub dzwonienie pod numer telefonu w celu zaktualizowania danych, odblokowania konta, dokonania płatności, zapoznania się z nowymi, ważnymi informacjami, rozwiązania dotyczącego nas problemu lub najzwyczajniej w świecie są atrakcyjną promocją lub informacją, która nas zaciekawi (Marcum, 2015). Na przykład phisher może wysłać wiadomość e-mail podszywając się pod Wells Fargo lub Citibank, prosząc klienta o przesłanie numerów kont i haseł w celu zweryfikowania jego statusu i danych. Może przedstawić się jako administrator systemu uniwersyteckiego z prośbą o hasło e-mail, w celu dokończenia procesu rekrutacji.

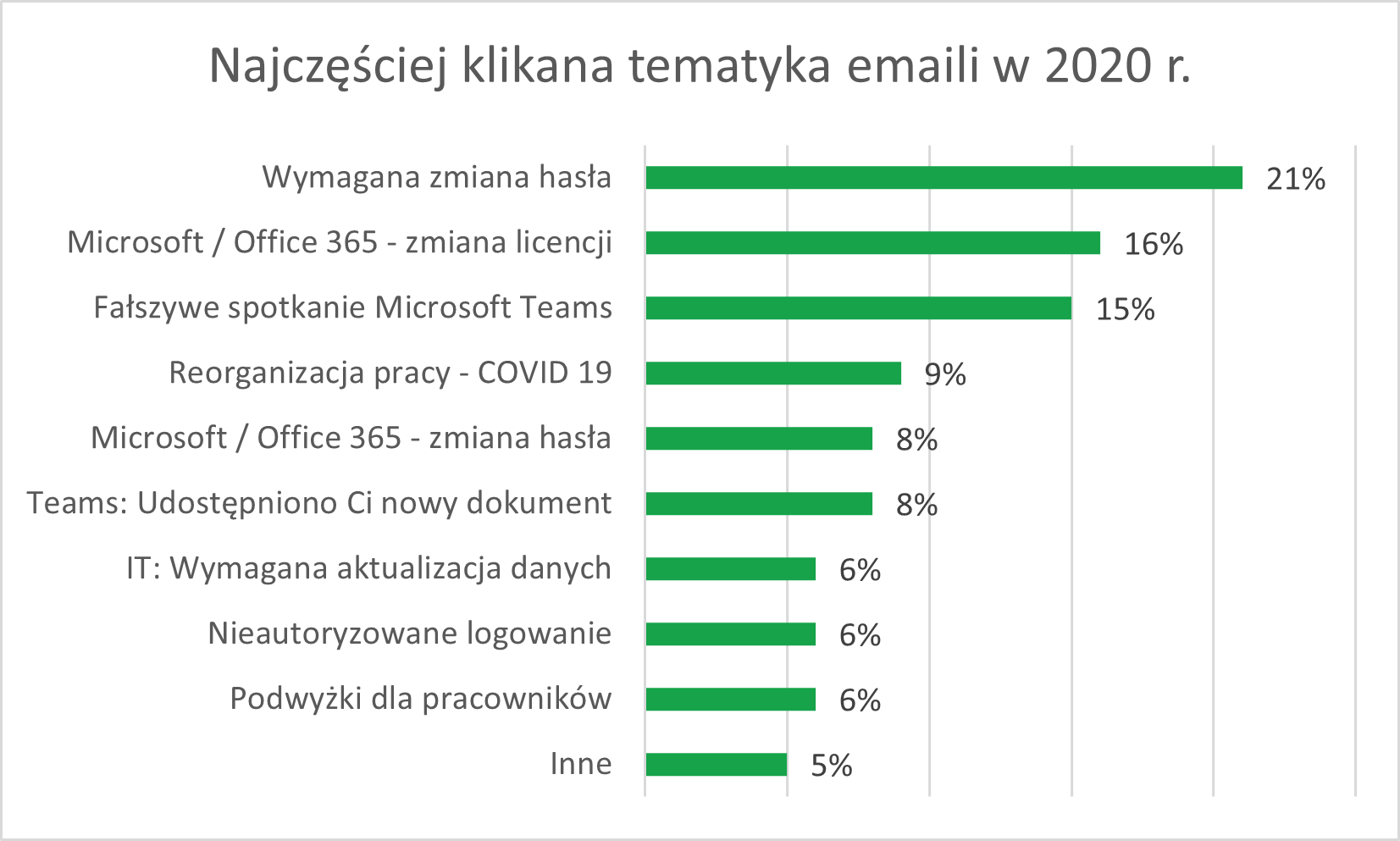

Jednym z powodów, dla których ataki phishingowe stały się popularne, a ich ilość zwiększa się rokrocznie jest łatwość, z jaką można je przeprowadzić. Dostępne w Internecie poradniki typu „zrób to sam” i gotowe skrypty pozwalają na przygotowanie tego typu ataku praktycznie każdemu. W prosty sposób użytkownicy mogą przeprowadzić kampanię phishingową i rozesłać dziesiątki lub setki wiadomości e-mail, które wyglądają jak oficjalne powiadomienia np. od UPS, DPD lub InPostu. Ponadto mogą pojawiać się jako wiadomości z Facebooka lub Tweetera. Wielu użytkowników poczty internetowej nie zajmuje się sprawdzaniem autentyczności każdej takiej wiadomości, ponieważ zakładają, że pochodzą one od uprawnionych podmiotów i tym samym dają się „złowić”. Najpopularniejsze kategorie wiadomości phishingowych przedstawiono na wykresie poniżej.

Rodzaje phishingu

Phishing można podzielić na kilka kategorii. Każda z nich polega na wysyłaniu wiadomości pocztą elektroniczną, jednak sposób w jaki się to przeprowadza bywa odmienny, podobnie jak cel samego ataku.

| Rodzaj | Opis |

|---|---|

| Klasyczny phishing | Kradzież informacji, haseł, danych personalnych poprzez fałszywe strony internetowe lub szkodliwe oprogramowanie. Celem jest zdobycie jak największej ilości danych od jak największej grupy użytkowników. |

| Spearphishing | Odmiana phishingu polegająca na projektowaniu ataków w małe, skonkretyzowane grupy. Odbywa się to poprzez wysoką personalizację wysyłanych wiadomości, które tworzone są na podstawie wielogodzinnych lub wielotygodniowych obserwacji ofiar. |

| Whale phishing | Jest to rozwinięcie spearphishing’u, w którym celem ataku jest wysoko postawiona osoba, taka jak CEO (chief executive oficer – dyrektor generalny) lub celebryta. Z powodu ich popularności, stanowiska nazywani są oni „big fish” lub „whale”, od czego powstał właśnie ten rodzaj phishingu. |

| Catphishing | Phishing polegający na podszywaniu się pod wirtualne osobowości, budowaniu relacji z ofiarą i próbie uzyskania dostępu do danych finansowych lub wrażliwych informacji, które ofiara udostępni pod wpływem zaufania. |

| Vishing / smishing | Jest to phishing, który obiera za cel użytkowników telefonów i odbywa się poprzez wiadomości głosowe lub SMS. |

Bibliografia

- Marcum, C. D. (2015). Cyber Crime. Wolters Kluwer Law & Business.

- Selby, N., & Vescent, H. (2017). Cyber Survival Manual: From Identity Theft to The Digital Apocalypse and Everything in Between. Weldon Owen.